Preguntas Frecuentes

Seguridad de la información

- Nuestra infraestructura cuenta con los servicios de Seguridad Administrada de Rackspace, la seguridad está gestionada 24x7x365 por analistas en seguridad certificados en GCIA y GCIH.

- No solamente se detecta, sino que se responde rápidamente ante amenazas actuando apropiadamente, para ello, se utilizan tecnologías de escaneo ante vulnerabilidades analizadores y administradores de logs de auditoría.

- Nuestra aplicación web cuenta con los servicios de firewall de aplicaciones web administrados por Rackspace. El WAF es desarrollado por Impreva, usa tecnología de inspección de tráfico y técnicas de crowdsourcing, protege la aplicación de los ataques por inyección de código SQL, scripts de sitios (XSS),inclusión de archivos remotos (RFI) y otros, a la vez que aumenta la exactitud de la detección a través de conjuntos de reglas flexibles que califican las anomalías basadas en la reputación de la IP, el identificador de la URL, tipo de cliente, cantidad de solicitudes y datos geográficos.

Esto permite con alto grado de precisión bloquear las amenazas y a la vez que minimizar los falsos positivos y las perturbaciones en el servicio, y a su vez gestionar listas blancas para mayor control sobre el firewall de aplicaciones.

- Generamos copias de seguridad de la información registrada con la siguiente periodicidad:

– Full Backup: Semanal

– Incremental Backup: Diario

– Transactional Backup: 2 Horas - En cuanto al lugar geográfico del respaldo de la información contamos con:

– Backup 1: Block Storage Volume Attached (Standard SATA) (Local)

– Backup 2: Rackspace Cloud Files (Geográfico)

– Backup 3: AWS – Amazon S3 (Geográfico)

Ante cualquier amenaza que impacte la disponibilidad, confidencialidad e integridad de la información, nuestro centro de datos está certificado con normas ISO 27001:2013

El objetivo del modelo de gestión de incidentes de seguridad de la información es tener un enfoque estructurado y bien planificado que permita manejar adecuadamente los incidentes de seguridad de la información.

Para ello contamos con los siguientes procesos cíclicos:

- Planificación y preparación para la gestión del Incidente

- Gestión de Parches de Seguridad.

- Aseguramiento de plataforma.

- Seguridad en Redes.

- Prevención de código malicioso.

- Detección y análisis.

- Contención, erradicación y recuperación.

- Actividades Post-Incidente.

Habeas Data:

Dando cumplimiento a la ley 1581 de 2012, por la cual se dictan disposiciones generales para la protección de datos personales y al Decreto No. 1377 de 2013 el cual reglamenta parcialmente la Ley 1581 de 20122.

Landacom ha dispuesto su política de tratamiento de datos personales las cuales puede consultar en nuestra página

https://redelex.com/politica-de-tratamiento-de-datos-personales/

El Servicio

Redelex se licencia en la modalidad de Software como Servicio (SaaS) por períodos anuales, renovables por períodos de igual duración.

La Plataforma SaaS y el Software Contratado, estarán disponibles para su uso a través de Internet 24 horas, todos los días del año, con una disponibilidad mensual del 99.90%.

La disponibilidad se medirá acorde a la siguiente fórmula:

DS=((( N*24 )-Y))/((N*24))*100

Dónde:

DS: Disponibilidad del servicio

N: Número de días del mes

Y: Número de horas registradas cuando el servicio no se encuentra disponible

Porcentaje de Tiempo no disponible = (100 – DS)

Cuando la disponibilidad sea inferior a la aquí pactada, el cliente obtendrá la correspondiente

compensación en forma proporcional, aplicándose al valor del respectivo mes el porcentaje de tiempo no disponible.

Se establece teniendo en cuenta la gravedad de la incidencia (leve, grave, crítica).

- Incidencia crítica: las incidencias que no permiten el acceso al software contratado.

- Incidencia grave: las incidencias que presentan un comportamiento inesperado de alguna de las funciones del software contratado.

- Incidencia leve: las incidencias que se limitan a entorpecer el uso del software.

La reparación se realizará en los siguientes períodos máximos desde el aviso:

| Nivel de Gravedad | Tiempo Máximo de Atención | Tiempo máximo de solución | Penalidad |

|---|---|---|---|

| Crítica | 30 minutos | 4 horas posterioresa la comunicación | 3% del valor correspondiente al mes de servicio |

| Grave | 1 hora | 24 horas posterioresa la comunicación | 2% del valor correspondiente al mes de servicio |

| Leve | 2 horas | 72 horas posterioresa la comunicación | 1% del valor corresponiente al mes de servicio |

En caso de requerir niveles de disponibilidad de servicio diferentes a los aquí consignados, estos tendrán un costo adicional.

Se programan 8 horas de capacitación virtual, divididas en sesiones de 2 o 3 horas cada una. Si requieren más horas de capacitación, puede pagar su valor adicional.

Puede agendar su capacitación por medio de nuestro sitio web haciendo click AQUÍ.

Videos tutoriales para usuario final y para diseño de informes.

https://redelex.com/tutoriales/

El manual para usuario final está en línea y podrá acceder a él después de autenticarse en la herramienta, luego haga click en la sección superior de la barra de menú, en el link “Ayuda”.

Usuarios

La asignación de responsables sobre las tareas y/o actividades solo puede asignarse a usuarios con licencia paga o grupos de usuarios.

- Sí. Cada proceso de forma individual tiene la posibilidad de definir qué usuario o grupo de usuarios tendrá acceso, así, la seguridad será granular basada en cada proceso.

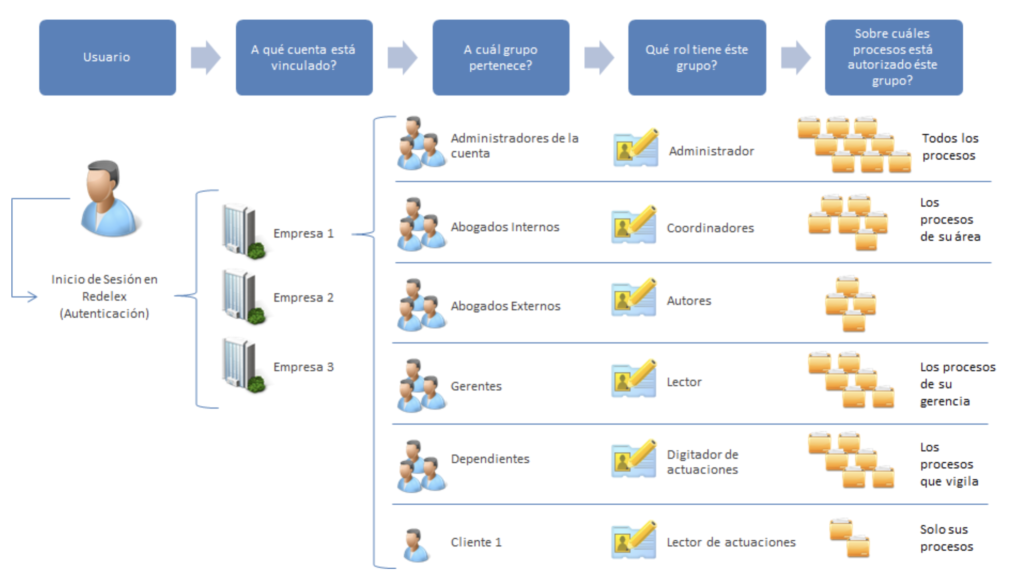

Los roles en Redelex son un conjunto de funcionalidades CRUD (Lectura, Escritura Modificación, Eliminación) específicas a cada sección del proceso. - De la misma forma en los roles se especifica qué usuarios o grupos de usuarios tendrán permiso para crear o eliminar procesos y otras funcionalidades administrativas de la herramienta, mantenimiento de tablas paramétricas, auditoría, gestión de usuarios, grupos y diseño de nuevos roles personalizados.

- El esquema de seguridad de Redelex es una sistema de procesos de autenticación y autorización que permiten ajustar la arquitectura de seguridad a necesidad del cliente, jugando con autorización de acceso a procesos, y determinación del rol aplicable a un usuario o grupo de usuarios al proceso una vez haya tenido acceso al proceso.

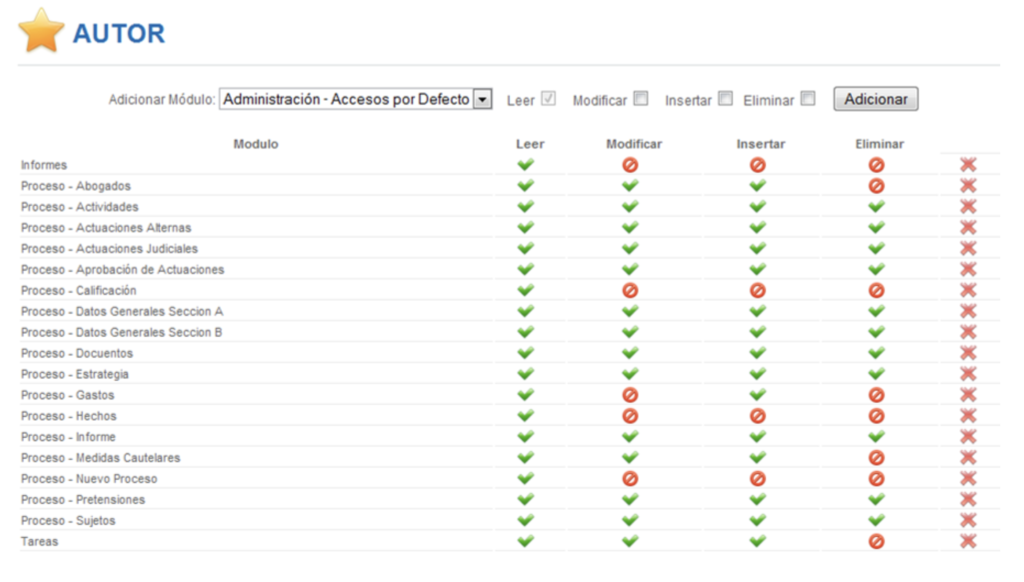

Ejemplo de un rol

- Si, usted podrá enviar a sus clientes una url personalizada de acceso por el cual ingresara a la herramienta identificándose con su cédula y un código pin que usted debe asignar previamente. Su cliente tendrá acceso a los procesos en los cuales hace parte, podrá consultar, hacer búsquedas simples y ver informes de cada proceso.

- Otra forma es asignar un usuario licenciado en donde usted definir con qué nivel de acceso puede interactuar en la herramienta, por ejemplo: crear anotaciones, asignar tareas, crear actividades, subir documentos, recibir alarmas de vencimientos de términos, entre otros.

- Es importante aclarar que los usuarios con un pin no requieren una licencia adicional

Redelex cuenta con distintos niveles de registro de auditoría:

- Registro de acceso: Podrá identificar en un rango de fechas los accesos de cada usuario, con detalle de fecha/hora y dirección IP.

- Procesos consultados por usuario: Podrá identificar en un rango de fechas los procesos consultados por cada usuario, con detalle de fecha/hora y dirección IP del usuario que consulta.

- Registros Insertados/Modificados: Detalle por rango de fechas de los registros Insertados o Modificados en cada proceso, con el detalle del nombre del campo / dato ingresado o modificado y fecha/hora de actividad.

- Trazabilidad sobre actuaciones y actividades: Podrá reconstruir la traza desde el origen de registro, con el detalle de todas las modificaciones, haciendo posible identificar quién y cuándo ha modificado una actuación o actividad, con el detalle de valor antes y después, haciendo posible evidenciar los valores históricos de un mismo registro.

Redelex cuenta con un completo directorio de personas (naturales y jurídicas) a los cuales se les puede asignar distintas propiedades, haciendo posible consolidar un gran repositorio de información no solo de clientes sino de cualquier otra índole, haciendo posible registrar incluso representantes legales, trabajadores, familiares, amigos, etc.

El administrador de personas lleva en forma automática el registro de los procesos están asociados a cada persona. Aquí podrá indicar quienes tendrán acceso a estos procesos y generar un PIN de acceso Web para consulta.

Alertas

Redelex envía notificaciones vía correo electrónico a usuarios con licencia paga. Las notificaciones vía correo electrónico son dos:

- Alerta de vencimientos: Allí se registran tanto vencimientos de términos como tareas pendientes por ejecutar.

- Alerta de Movimientos: Exclusivo para cuentas con el módulo de Dependiente Virtual activado. Allí se registran los procesos que han tenido alguna actualización de información en las bases de datos públicas de la rama judicial.

Generación de informes

- Sí, en Redelex todos los informes son configurables por distintos parámetros como por ejemplo: Abogado, clientes, ciudad, etapa procesal, etc.

- Redelex cuenta con un diseñador de informes propietario, especialmente diseñado para usuarios finales que hace simple el procedimiento de seleccionar columnas y agregar filtros, así los informes pueden ser personalizados por cada cliente.

- Para mayor ilustración, pueden acceder al menú de tutoriales en nuestra página web o directamente desde el enlace: https://redelex.com/tutoriales/

Sí, Redelex le permite exportar informes a formatos MS-Excel y PDF.

Sí, Redelex tiene la capacidad de acceso a los datos en tiempo real, esto garantiza que los datos enviados o utilizados para los informes estén siempre actualizados.

Gestión documental

Cada proceso tiene una librería virtual de documentos que cuenta con capacidad de almacenamiento de cualquier tipo de archivo.